Google تأیید کرده است که SuperVPN ، که دارای 100 میلیون نصب است ، دارای آسیب پذیری است که امکان حمله بحرانی MITM را فراهم می کند. در تاریخ 7 آوریل ، سرانجام از فروشگاه Google Play حذف شد. SuperVPN Free VPN Client یک برنامه آندروید رایگان VPN بطور شگفت آور موفق است. این فروشگاه بیش از 100 میلیون نصب در فروشگاه Play دارد که از حدود 10،000 نصب تقریباً چهار سال پیش شروع شده است. متأسفانه ، این یک برنامه Android VPN بطور شگفت آور خطرناک است. تحقیقات ما نشان داده است که دارای آسیب پذیری های بحرانی است که امکان حمله به انسان در وسط (MITM) را فراهم می کند که می تواند به راحتی به هکرها اجازه دهد تا ارتباطات بین کاربر و ارائه دهنده را متوقف کنند و حتی کاربران را به جای سرورهای مخرب هکر هدایت کند. سرور VPN واقعی. اخیراً ، Google به ما تأیید کرد که این آسیب پذیری هنوز وجود دارد. ما این یافته را از طریق برنامه پاداش امنیتی Google Play (GPSRP) فاش کردیم زیرا نتوانستیم با توسعه دهنده SuperVPN ، SuperSoftTech تماس بگیریم. GPSRP به تحلیلگران امنیتی اجازه می دهد تا آسیب پذیری های برنامه های با بیش از 100 میلیون نصب را فاش کنند. در تاریخ 19 مارس ، تیم Google به ما تأیید کرد که این آسیب پذیری همچنان در آخرین نسخه Super VPN وجود دارد:  ما کار کردیم با Google برای برقراری ارتباط با SuperSoftTech ، تا بتوانند به این مسئله رسیدگی کنند و امیدوارم که آن را حل کنند. متأسفانه ، این کار غیرممکن بود و در 7 آوریل ، Google برنامه SuperVPN را از Google Play حذف کرد.

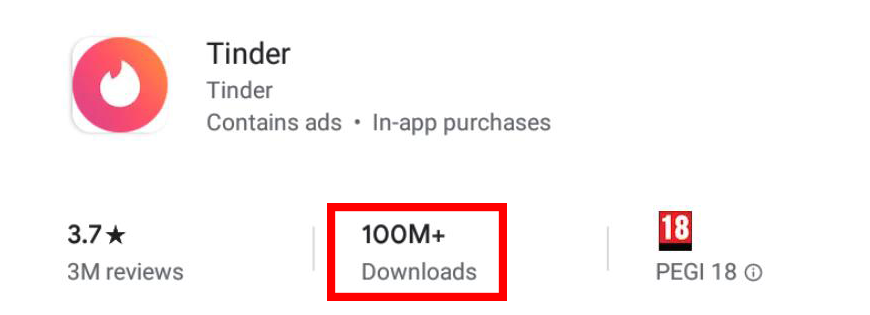

ما کار کردیم با Google برای برقراری ارتباط با SuperSoftTech ، تا بتوانند به این مسئله رسیدگی کنند و امیدوارم که آن را حل کنند. متأسفانه ، این کار غیرممکن بود و در 7 آوریل ، Google برنامه SuperVPN را از Google Play حذف کرد.  با این حال ، کاربران با نصب SuperVPN در حال حاضر هنوز مستعد هستند و باید برنامه را فوراً حذف کنند .uperVPN آسیب پذیری اساسی که 100 میلیون کاربر را تحت تأثیر قرار می دهد ، وقتی در جستجوی کلمه کلیدی "vpn" در نوار جستجوی فروشگاه بازی ، SuperVPN را در 5 نتیجه برتر مشاهده می کنید. طبق گفته های Google Play ، این برنامه حداقل 100 میلیون بار بارگیری شده است. در ژانویه سال 2019 تنها 50 میلیون نصب داشت. فقط برای مقایسه ، SuperVPN در حال حاضر تقریباً همان تعداد نصب های Tinder و AliExpress را دارد. اگر می توانید تمام افرادی را که می دانید Tinder دارند تصور کنید ، تقریباً به همان تعداد افرادی که SuperVPN را در تلفن خود نصب کرده اند.

با این حال ، کاربران با نصب SuperVPN در حال حاضر هنوز مستعد هستند و باید برنامه را فوراً حذف کنند .uperVPN آسیب پذیری اساسی که 100 میلیون کاربر را تحت تأثیر قرار می دهد ، وقتی در جستجوی کلمه کلیدی "vpn" در نوار جستجوی فروشگاه بازی ، SuperVPN را در 5 نتیجه برتر مشاهده می کنید. طبق گفته های Google Play ، این برنامه حداقل 100 میلیون بار بارگیری شده است. در ژانویه سال 2019 تنها 50 میلیون نصب داشت. فقط برای مقایسه ، SuperVPN در حال حاضر تقریباً همان تعداد نصب های Tinder و AliExpress را دارد. اگر می توانید تمام افرادی را که می دانید Tinder دارند تصور کنید ، تقریباً به همان تعداد افرادی که SuperVPN را در تلفن خود نصب کرده اند.

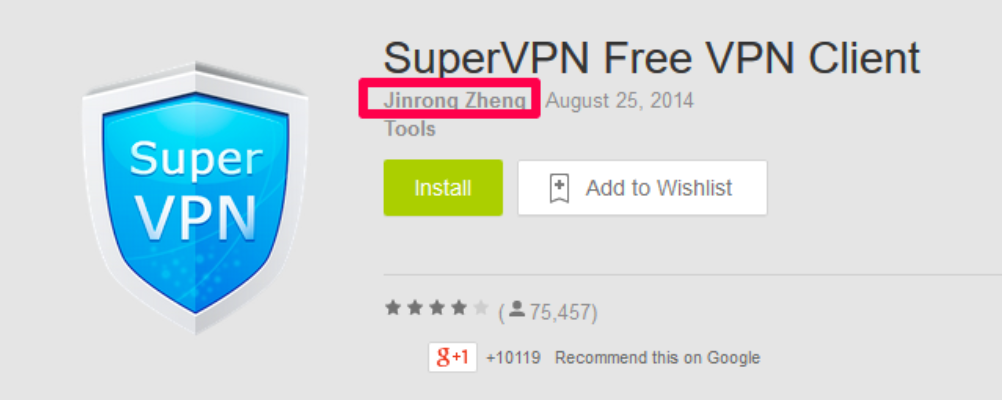

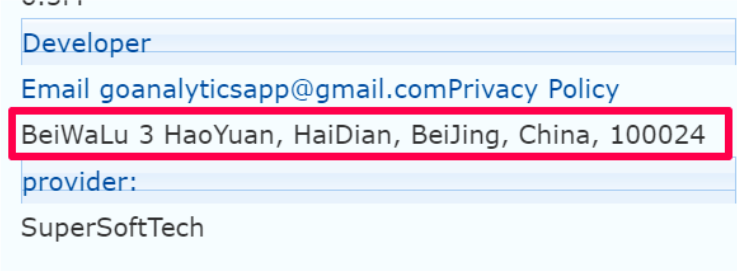

هنگام جستجو برای آدرس ایمیل ذکر شده در لیست پخش SuperVPN ، در صفحه دیگری موقعیت مکانی برنامه را در منطقه Haidian در پکن ذکر می کند.

هنگام جستجو برای آدرس ایمیل ذکر شده در لیست پخش SuperVPN ، در صفحه دیگری موقعیت مکانی برنامه را در منطقه Haidian در پکن ذکر می کند.  همچنین می فهمید که آدرس ایمیل به Shenyang Yiyuansu Technology Technology متصل شده است ، یعنی برنامه توسعه دهنده لیست شده برای نسخه فروشگاه اپل SuperVPN.Confused است؟ هنوز بهتر می شود: برنامه دیگری در بازی ، LinkVPN Free VPN Proxy ، ظاهرا توسط FuryWeb Tech توسعه یافته است ، اما در واقع یکی دیگر از محصولات ژنگ است. با این حال ، این بار ، FuryWebTech آدرس خود را در هنگ کنگ ذکر کرده است. برای بدتر شدن اوضاع ، SuperVPN قبلاً در سال 2016 در مقاله ای در استرالیا نامگذاری شده بود [pdf]. در آنجا ، آن را به عنوان سومین برنامه VPN با استفاده از بدافزار ذکر کرده است.

همچنین می فهمید که آدرس ایمیل به Shenyang Yiyuansu Technology Technology متصل شده است ، یعنی برنامه توسعه دهنده لیست شده برای نسخه فروشگاه اپل SuperVPN.Confused است؟ هنوز بهتر می شود: برنامه دیگری در بازی ، LinkVPN Free VPN Proxy ، ظاهرا توسط FuryWeb Tech توسعه یافته است ، اما در واقع یکی دیگر از محصولات ژنگ است. با این حال ، این بار ، FuryWebTech آدرس خود را در هنگ کنگ ذکر کرده است. برای بدتر شدن اوضاع ، SuperVPN قبلاً در سال 2016 در مقاله ای در استرالیا نامگذاری شده بود [pdf]. در آنجا ، آن را به عنوان سومین برنامه VPN با استفاده از بدافزار ذکر کرده است.  در آن زمان ، تنها 10،000 نصب داشت. این بدان معناست که ، در چهار سال گذشته ، یک اپلیکیشن کاملاً آسیب پذیر مجاز به ماندن در فروشگاه Play بوده و 99.990،000 نفر دیگر را در معرض خطر قرار داده است. کلاهبرداری SEO blackhat SuperVPN برای شما شاید تعجب کنید که چگونه یک برنامه بسیار آسیب پذیر از یک سایه بان (احتمالاً ) توسعه دهنده چینی قادر است در مدت زمان 3 سال 100 میلیون نصب دریافت کند؟ در یک تحقیق قبلی در مورد چگونگی دسترسی مجازی VPN به طور مشکوک در فروشگاه Play ، پاسخی پیدا کردیم. اما احتمالاً در این مرحله شما را متعجب نمی کند: با چند ماده سایه دار. به طور خاص ، از طریق استفاده از SEO blackhat ممکن (یا به اصطلاح ASO – App Store Optimization) برای افزایش رده بندی آن و دریافت هرچه بیشتر نصب و نصب. Playbook برای ترفندهای blackhat SuperVPN در واقع بسیار ساده است: از یک مقدار عظیمی از بررسی های جعلی استفاده کنید: 10 برنامه برتر برای کلمه کلیدی "vpn" کلمات کمتری در هر بررسی ، بررسی های تکراری و بررسی های بیشتر از کاربران مخفی دارند. به عنوان مثال ، SuperVPN دارای 10،000 نقد و بررسی بود که دارای 1-4 کلمه بود ، در حالی که رهبران بازار مانند IPVanish کمتر از 100 بررسی با 1-4 کلمه داشتند. برای ایجاد پروفایل بک لینک خود ، بدون توجه به ربط موضوع ، لینک های سیاه سیاه را ایجاد کنید. تجزیه و تحلیل ما نشان داد که 36 از 100 بک لینک به صفحه بازی SuperVPN از صفحاتی که مربوط به VPNs ، فناوری ، حریم خصوصی یا امنیت نیستند ناشی می شود. به نظر می رسد که این تکنیک های blackhat ساده به سوق SuperVPN به بالای رتبه های Google Play کمک کرده اند. خط پایین SuperVPN استفاده کرده است طیف گسترده ای از تکنیک های سایه دار برای کمک به آن در رتبه بندی بسیار بالا در گوگل ، و همچنین برای مخفی کردن افرادی که در واقع مالک برنامه هستند ، در آن واقع شده است و سایر برنامه ها از همان توسعه دهنده که ممکن است دارای مشکلات مشابه باشد. اما در آخر و مهمتر از همه به نظر می رسد که کل زمانی که این برنامه در فروشگاه Play قرار داشت ، از یک راه یا دیگری وسیله نقلیه بودن برای بدافزارها یا آسیب رساندن به برنامه های MITM درست قبل از حذف شدن ، آسیب پذیری های اساسی را در این راه به وجود آورد یا خیر. این آسیب پذیری ها به دلیل اشتباه یا قصد هستند. با این وجود ، میلیون ها کاربر در حال حاضر با یک برنامه خطرناک در تلفن خود وجود دارند. اگر شما هم یکی از این کاربران هستید ، ما به شما توصیه می کنیم فوراً SuperVPN را حذف کنید.

در آن زمان ، تنها 10،000 نصب داشت. این بدان معناست که ، در چهار سال گذشته ، یک اپلیکیشن کاملاً آسیب پذیر مجاز به ماندن در فروشگاه Play بوده و 99.990،000 نفر دیگر را در معرض خطر قرار داده است. کلاهبرداری SEO blackhat SuperVPN برای شما شاید تعجب کنید که چگونه یک برنامه بسیار آسیب پذیر از یک سایه بان (احتمالاً ) توسعه دهنده چینی قادر است در مدت زمان 3 سال 100 میلیون نصب دریافت کند؟ در یک تحقیق قبلی در مورد چگونگی دسترسی مجازی VPN به طور مشکوک در فروشگاه Play ، پاسخی پیدا کردیم. اما احتمالاً در این مرحله شما را متعجب نمی کند: با چند ماده سایه دار. به طور خاص ، از طریق استفاده از SEO blackhat ممکن (یا به اصطلاح ASO – App Store Optimization) برای افزایش رده بندی آن و دریافت هرچه بیشتر نصب و نصب. Playbook برای ترفندهای blackhat SuperVPN در واقع بسیار ساده است: از یک مقدار عظیمی از بررسی های جعلی استفاده کنید: 10 برنامه برتر برای کلمه کلیدی "vpn" کلمات کمتری در هر بررسی ، بررسی های تکراری و بررسی های بیشتر از کاربران مخفی دارند. به عنوان مثال ، SuperVPN دارای 10،000 نقد و بررسی بود که دارای 1-4 کلمه بود ، در حالی که رهبران بازار مانند IPVanish کمتر از 100 بررسی با 1-4 کلمه داشتند. برای ایجاد پروفایل بک لینک خود ، بدون توجه به ربط موضوع ، لینک های سیاه سیاه را ایجاد کنید. تجزیه و تحلیل ما نشان داد که 36 از 100 بک لینک به صفحه بازی SuperVPN از صفحاتی که مربوط به VPNs ، فناوری ، حریم خصوصی یا امنیت نیستند ناشی می شود. به نظر می رسد که این تکنیک های blackhat ساده به سوق SuperVPN به بالای رتبه های Google Play کمک کرده اند. خط پایین SuperVPN استفاده کرده است طیف گسترده ای از تکنیک های سایه دار برای کمک به آن در رتبه بندی بسیار بالا در گوگل ، و همچنین برای مخفی کردن افرادی که در واقع مالک برنامه هستند ، در آن واقع شده است و سایر برنامه ها از همان توسعه دهنده که ممکن است دارای مشکلات مشابه باشد. اما در آخر و مهمتر از همه به نظر می رسد که کل زمانی که این برنامه در فروشگاه Play قرار داشت ، از یک راه یا دیگری وسیله نقلیه بودن برای بدافزارها یا آسیب رساندن به برنامه های MITM درست قبل از حذف شدن ، آسیب پذیری های اساسی را در این راه به وجود آورد یا خیر. این آسیب پذیری ها به دلیل اشتباه یا قصد هستند. با این وجود ، میلیون ها کاربر در حال حاضر با یک برنامه خطرناک در تلفن خود وجود دارند. اگر شما هم یکی از این کاربران هستید ، ما به شما توصیه می کنیم فوراً SuperVPN را حذف کنید.